Tomcat 安全性分析及安全配置

实验目的

了解 Tomcat 存在的主要风险及问题。 了解并掌握 Tomcat 安全配置基本策略。

实验内容

访问 Tomcat 的后台,了解后台暴露存在的问题,并尝试进行安全配置来修复这些问题。

实验环境

运行 Tomcat8.0.30 的 Windows Server2012。

实验要求

分析 tomcat 存在的风险,利用所学知识进行一些简单的安全配置。

实验步骤与结果

-

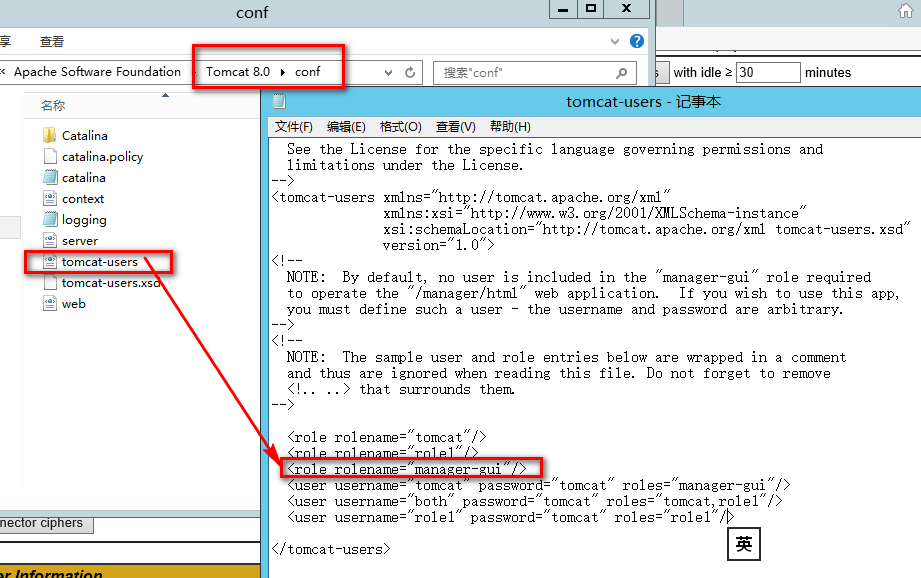

在 tomcat 中,除了根目录

/以外,还存在docs和manager两个子目录,docs存放 tomcat 的帮助文档,而manager是对 tomcat 服务器的 web 配置端,权限很大,如果配置不力,会带来安全隐患,假如默认用户名和密码再未更改,会相当危险。![]()

提示

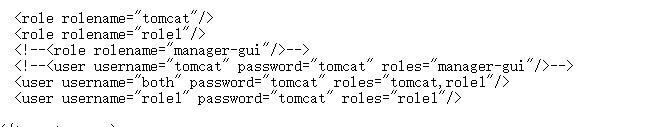

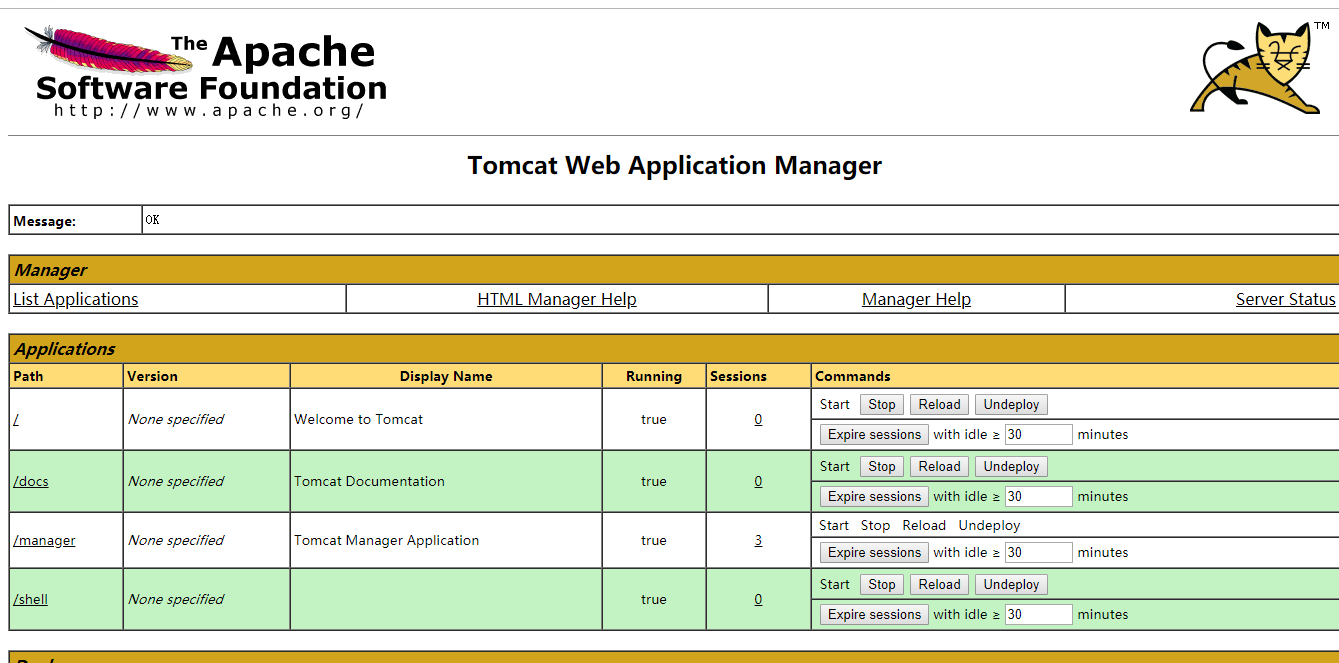

这个配置文件在 tomcat 安装目录的 conf 文件夹下,现有版本下,如果 tomcat-users 没有加注释,那么使用 tomcat 作为用户名和密码,在拥有 manager-gui 权限(之前版本叫做 manager)的情况下,就可以通过

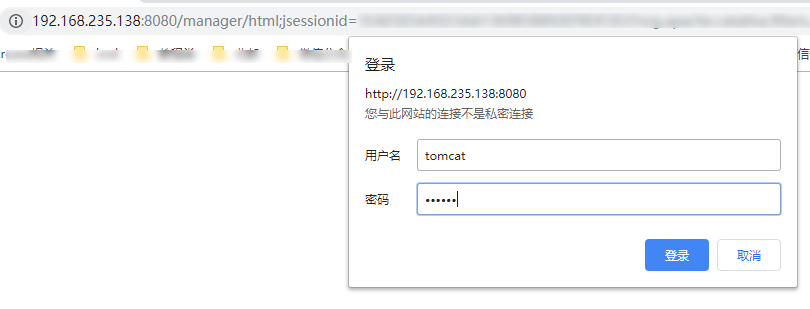

ip:8080/manager访问 tomcat 的后台,具体如下。

![默认密码]()

![]()

![]()

-

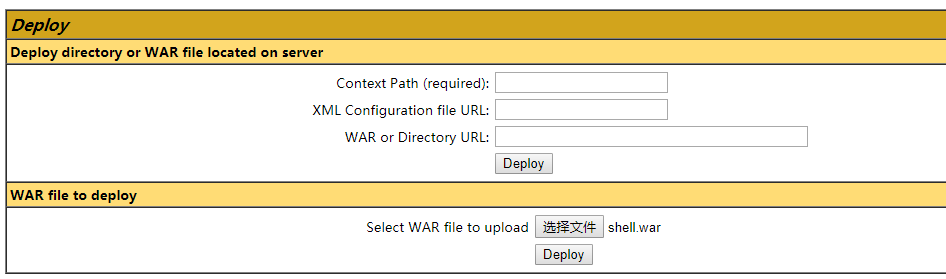

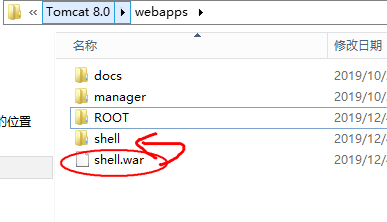

Deploy 这里更是漏洞连连,它甚至为我们提供了一个上传文件的地方,还可以自动部著,我们随便找一个文件,把它的后缀名改成

.war就可以传上去,(但是还是推荐标准命令打出来的 war 包:jar -cvf)这个.war文件要是包含jsp木马,会引起不好的后果。![上传文件接口]()

![上传了shell]()

传上去的文件会在 webapps 下自动解压,接下来就可以通过 /shell 访问里面的内容。

附录(可选)

-

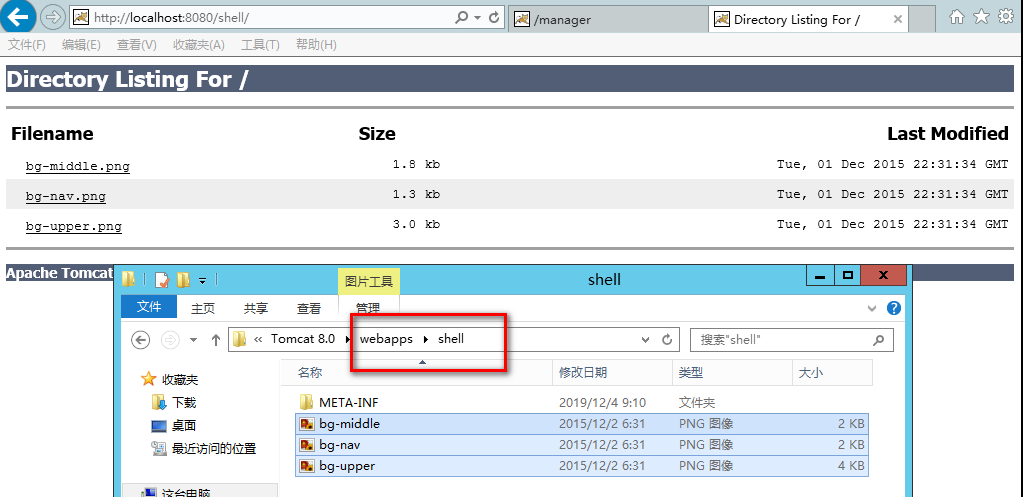

如何禁止 Tomcat 列表显示文件?

- 列表显示文件可以说又是一个暴露信息的漏洞,如果配置不当,假如网站主页文件坏掉,目录就会显示出来,造成非授权的浏览。

![目录显示的不良后果]()

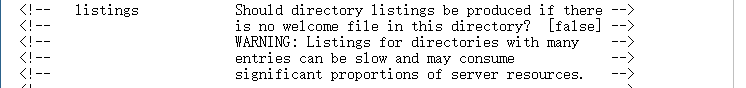

- 查看

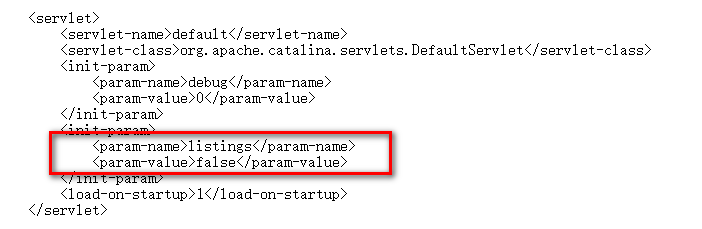

web.xml中对于listings的介绍,发现默认即为false。保持即可,如果不是,在/conf/web.xml中<servlet>子项中将listings设置为false即可。![listing配置项介绍]()

![保持这里是false即可]()

- 列表显示文件可以说又是一个暴露信息的漏洞,如果配置不当,假如网站主页文件坏掉,目录就会显示出来,造成非授权的浏览。

-

如何更改 Tomcat 服务器默认管理端口?

/conf/server.xml中改变Connector的 port 值

-

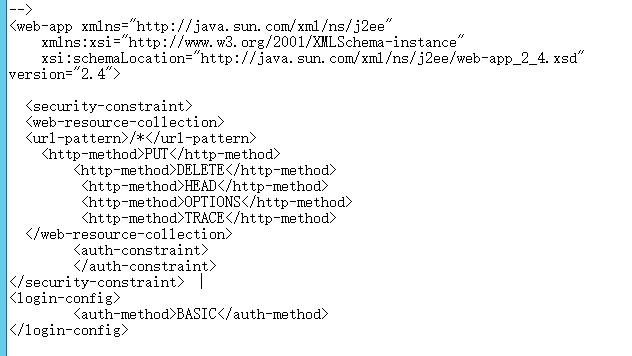

如何禁用不必要的 http 方法?

- 服务器的

/conf/web.xml中,作如下设置- 更换标准

<web-app xmlns="http://java.sun.com/xml/ns/j2ee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://java.sun.com/xml/ns/j2ee/web-app_2_4.xsd"

version="2.4"> - 添加设置

<security-constraint>

<web-resource-collection>

<url-pattern>/*</url-pattern>

<http-method>PUT</http-method>

<http-method>DELETE</http-method>

<http-method>HEAD</http-method>

<http-method>OPTIONS</http-method>

<http-method>TRACE</http-method>

</web-resource-collection>

<auth-constraint>

</auth-constraint>

</security-constraint>

<login-config>

<auth-method>BASIC</auth-method>

</login-config> - 或对应用程序的

web.xml做第二部分设置![]()

- 更换标准

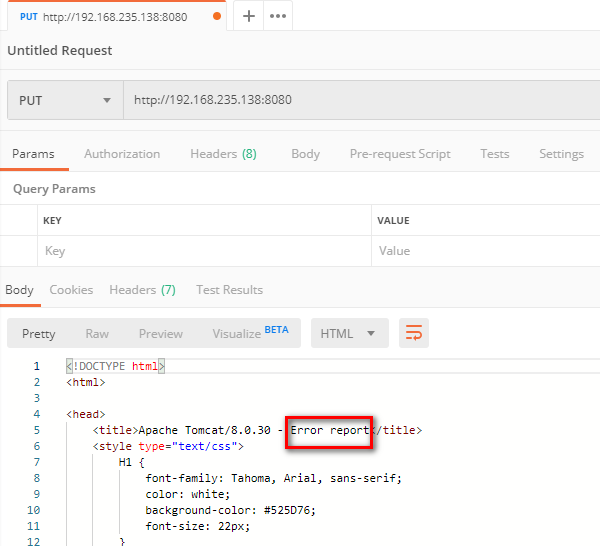

- 使用 postman 做测试:对首页发起 PUT 请求,发现返回错误信息,说明配置成功。

![]()

- 服务器的

-

如何禁用 webdav?

HTTP/1.1 协议中共定义了八种方法(有时也叫 “动作”)来表明 Request-URI 指定的资源的不同操作方式:

返回服务器针对特定资源所支持的 HTTP 请求方法。也可以利用向 Web 服务器发送’*' 的请求来测试服务器的功能性。

HEAD 向服务器索要与 GET 请求相一致的响应,只不过响应体将不会被返回。这一方法可以在不必传输整个响应内容的情况下,就可以获取包含在响应消息头中的元信息。

GET 向特定的资源发出请求。注意:GET 方法不应当被用于产生 “副作用” 的操作中,例如在 web app 中。其中一个原因是 GET 可能会被网络蜘蛛等随意访问。

POST 向指定资源提交数据进行处理请求(例如提交表单或者上传文件)。数据被包含在请求体中。POST 请求可能会导致新的资源的建立和 / 或已有资源的修改。

PUT 向指定资源位置上传其最新内容。

DELETE 请求服务器删除 Request-URI 所标识的资源。

TRACE 回显服务器收到的请求,主要用于测试或诊断。

CONNECT HTTP/1.1 协议中预留给能够将连接改为管道方式的代理服务器。

- 方法名称是区分大小写的。当某个请求所针对的资源不支持对应的请求方法的时候,服务器应当返回状态码 405(Method Not Allowed);当服务器不认识或者不支持对应的请求方法的时候,应当返回状态码 501(Not Implemented)。

- HTTP 服务器至少应该实现 GET 和 HEAD 方法,其他方法都是可选的。当然,所有的方法支持的实现都应当符合下述的方法各自的语义定义。此外,除了上述方法,特定的 HTTP 服务能够扩展自定义的方法。

- HTTP 的访问中,一般常用的两个方法是:GET 和 POST。其实主要是针对 DELETE 等方法的禁用。所以,本题答案与 3 一样