漏洞挖掘与模糊测试

目标

了解 fuzz 原理,使用此方法模糊测试两种 ftp 服务器软件的漏洞,使其停止工作。

测试步骤与结果

Easy FTP Server 的 Fuzz 过程(FtpFuzz 工具法)

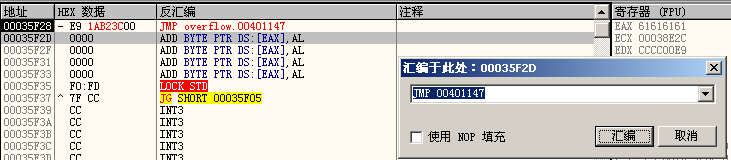

- 打开 Easy FTP Server3.1,点击 Start 开始服务。

![]()

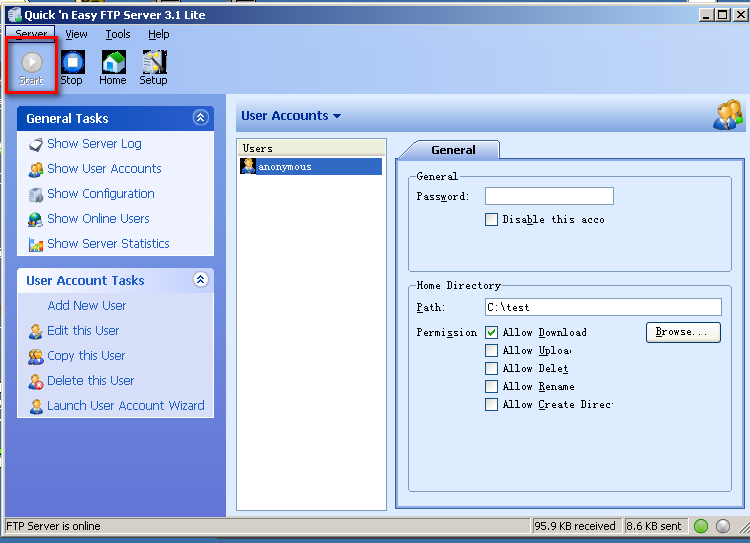

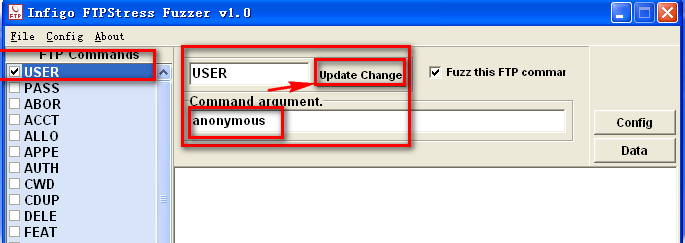

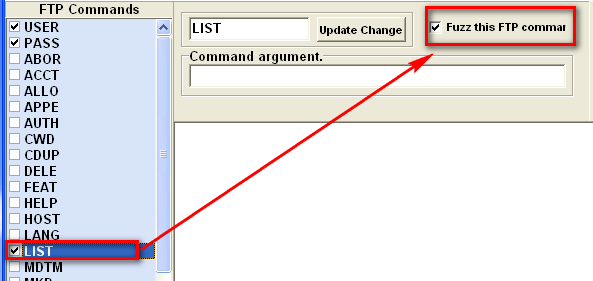

- 打开 FTP Fuzzer,把 USER 和 PASS 的参数改为

anonymous不要选中右上角的 Fuzz this FTP command

![]()

![]()

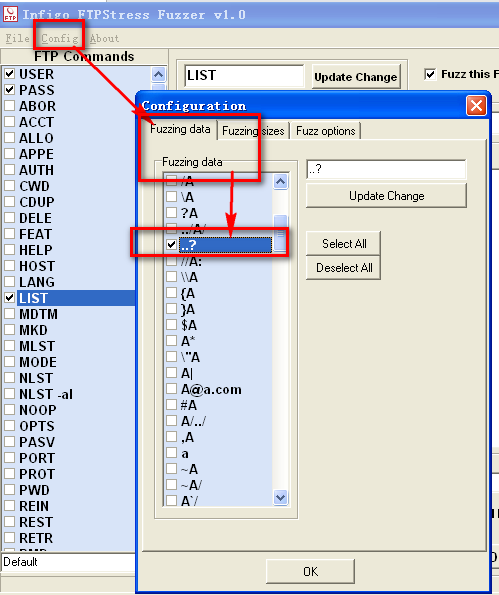

- 配置 fuzz 所用的脏数据,我们的目标是

LIST指令。![这回要选中Fuzz this FTP command]()

![配置fuzzing data 为..?]()

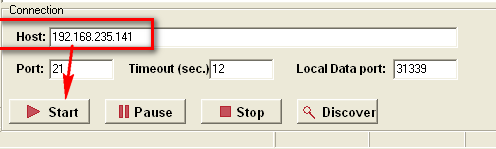

- 设置好服务器地址和端口,然后点击 start 开始。

![]()

![]()

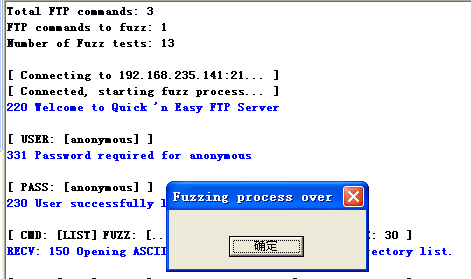

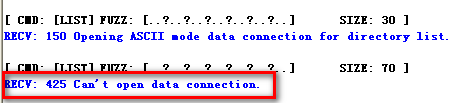

- 在输出中时不时观察到有 425 错误:不能打开数据连接产生

![]()

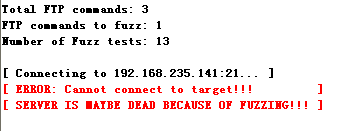

- 出现红色的输出代表着 FTP 服务器已经宕机

![]()

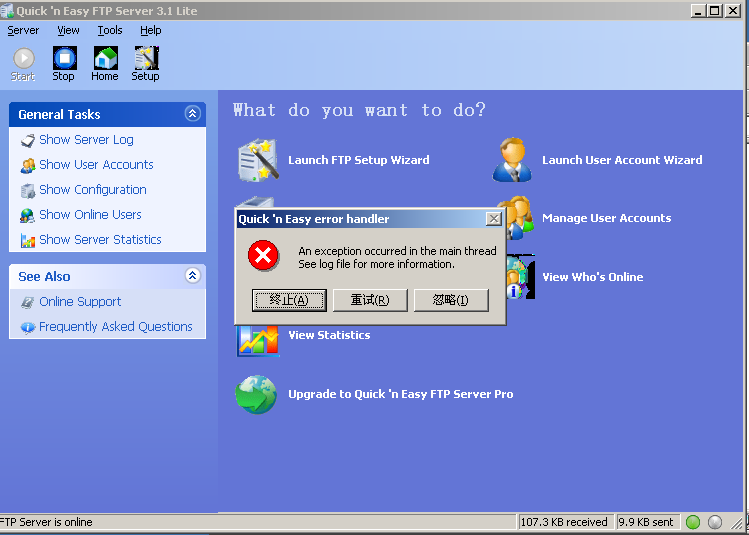

![服务器端报错印证了这一点]()

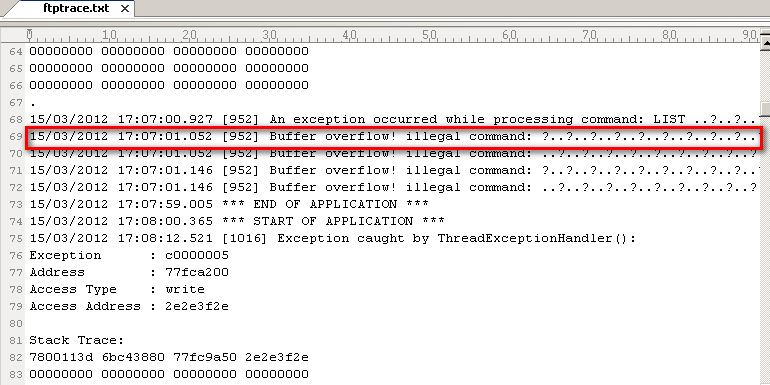

- 查看同目录下的

ftptrace.txt,发现是因为输入的命令过长,导致了服务器处理命令时缓冲区溢出,服务宕机。![]()

Home FTP Server 的 Fuzz 过程(python 脚本法)

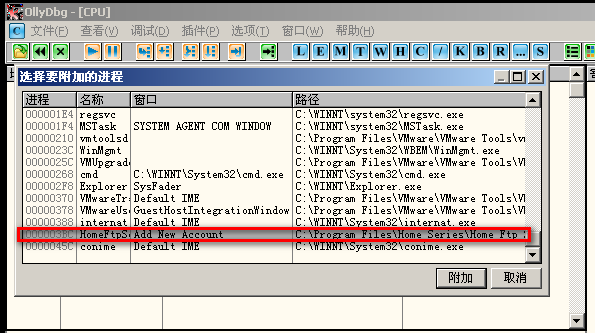

- 首先让 ollydbg 附加进程到 ftpserver 上

![]()

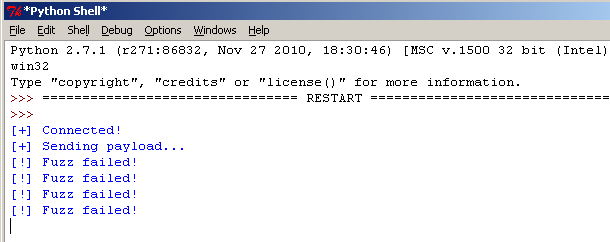

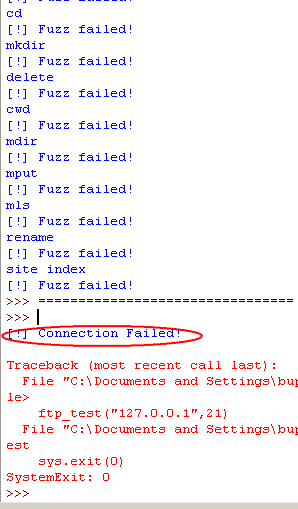

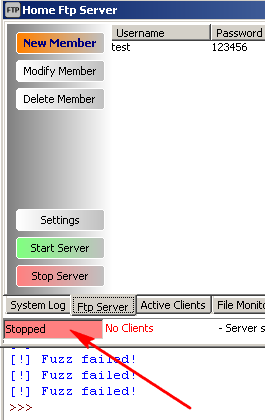

- 运行脚本,发现全部输出了

fuzz failed,但与此同时,ftp 服务也停止了。下一次再运行脚本,就会输出Connection failed。![fuzz failed]()

![connection failed]()

![服务也停止了]()

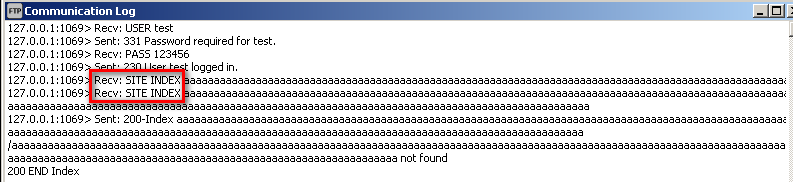

- 查看 system log,发现其在接收两次过长参数的

site index垃圾指令后停止运行。![]()

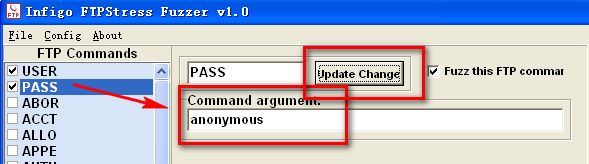

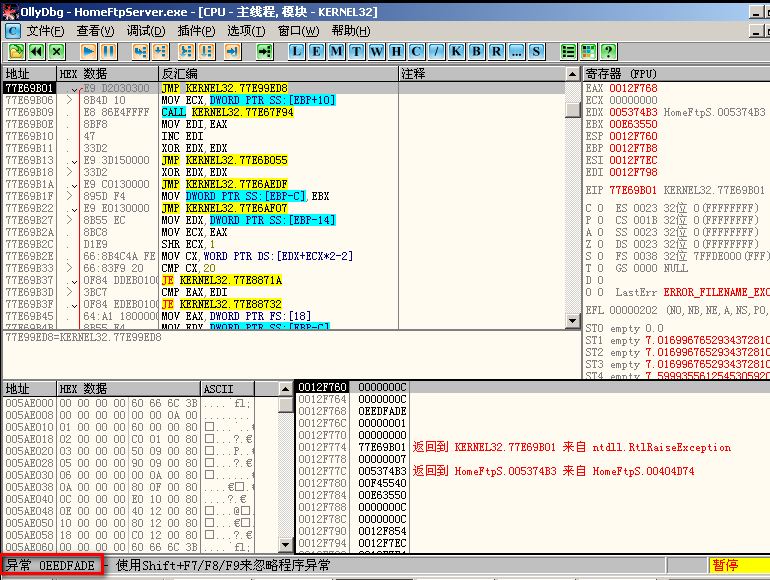

- Homeftpserver 发生崩溃时,跳转到

KERNEL32.77399ED8时产生了异常0EEDFADE。![系统异常]()

测试结论

-

2.1 实际上复现了 Quick’n Easy FTP Server Lite Version 3.1 远程拒绝服务漏洞[1],FTP 协议中的

LIST命令后的用户数据长度如果超过 232,同时最后字符以?结尾,就会造成这个程序的崩溃。 -

2.2 可以通过自己编写的 fuzz 代码实现对 ftp 服务器发送脏数据包以实现 fuzz 攻击,达到让目标服务器崩溃的效果。虽然可以找到崩溃的位置,但本次实验未能探究到崩溃的原因。

思考题

-

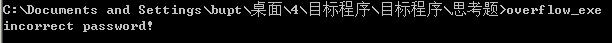

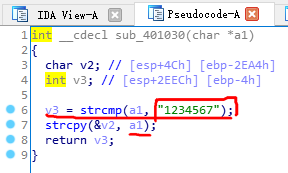

初次运行结果如下,用 IDA32 位打开源程序进行逆向分析。

![]()

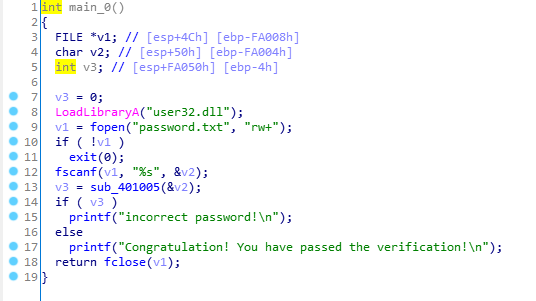

-

整体过程就是加载

user32.dll,打开password.txt读出内容,然后与"1234567"作比较,若相等,则通过验证。我们可以看到在sub_401030有一个无界写入有界的strcpy操作,很容易发生溢出,那么我们要怎么知道在什么时候发生溢出呢?sub_401005 仅仅是跳转到了 sub_401030

![]()

![]()

-

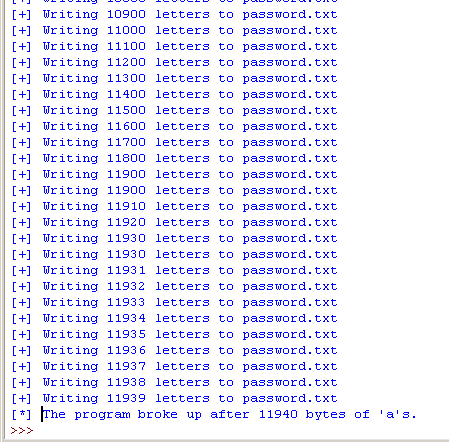

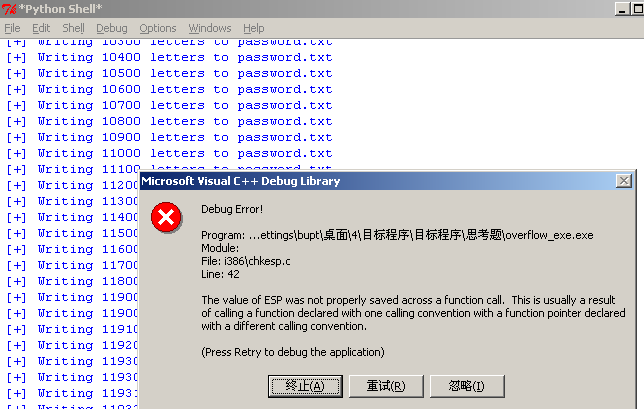

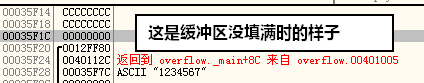

首先通过 fuzz 计算 “缓冲区” 大小。每次向里填充一个字符,最终计算出我们需要填充字符的数量为

11940比特。在填充满之前,会引发右图所示错误,注意到其中有提示"ESP was not properly saved",说明 ESP 可能被覆盖掉了![]()

![]()

-

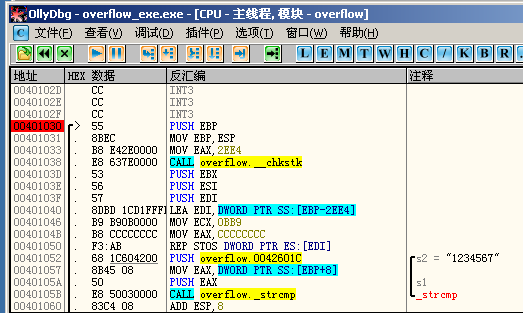

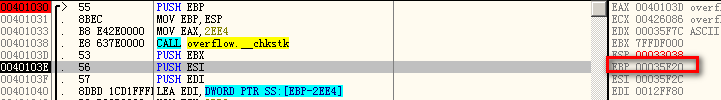

还有一个缓冲区?通过 ollydbg 调试可以看到在检验密码的函数中有一个

MOV,EAX 2EE4操作,中间取了[EBP-2EE4]的有效地址,后面还有一个ADD,ESP 2EE4操作,可以推断这是再开辟另一块缓冲区,大小为十进制的12004字节。![]()

-

此时 EBP 的值为

0x35f20。![]()

-

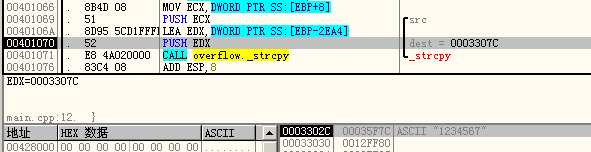

我们输入的 “密码” 被复制到了

0x3307c开头的地址上。0x35f20-0x3307c=11940(10 进制),与之前 fuzz 结果相同,说明11940字节一旦占满,程序就会崩溃![]()

![]()

![]()

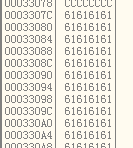

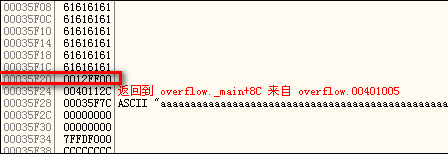

-

上图是当

11940个"a"被复制时,栈上的情况。可以看到0x35f20中的末两位被11940个"a"字符串的末尾\0所占,导致返回地址错误,程序崩溃![]()

-

所以这个缓冲区的大小为

11940-4(32位系统的ebp大小)=11936字节。一旦缓冲区大小被计算出来,就可以根据前几次作业中缓冲区溢出的知识来通过 “验证”。 -

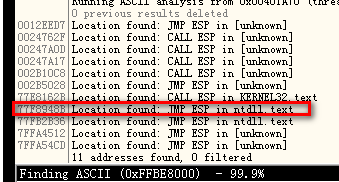

这次仍然利用

jmp esp地址77f8948b作为跳板![]()

-

Payload 最终格式为:填充物(11940 个 a 含 4 字节 ebp)+

jmp_esp地址 + shellcode (jmp 00401147) 。构造 password 文档如下

1 | def final_leak(): |

- 但是执行这个 shellcode 过后跳到了旁边的地址上,没有成功通过验证。只能在跳到

esp地址后通过修改汇编以跳入验证成功语句中。 - 可能是指令在执行的过程中遇见了坏字符导致其在内存中的值发生了变化,致使执行不成功。

- 但是可以成功溢出,因为在调试的时候已经发现可以陷入内核中,从 jmp esp 地址中返回程序,shellcode 被成功解析了。